Wir alle kennen Voice Phishing zumindest aus der Theorie, hier haben wir mal dank Brian Krebs einen Blick hinter die Kulissen einer professionellen Gruppe wie sowas tatsächlich in der Praxis abläuft.

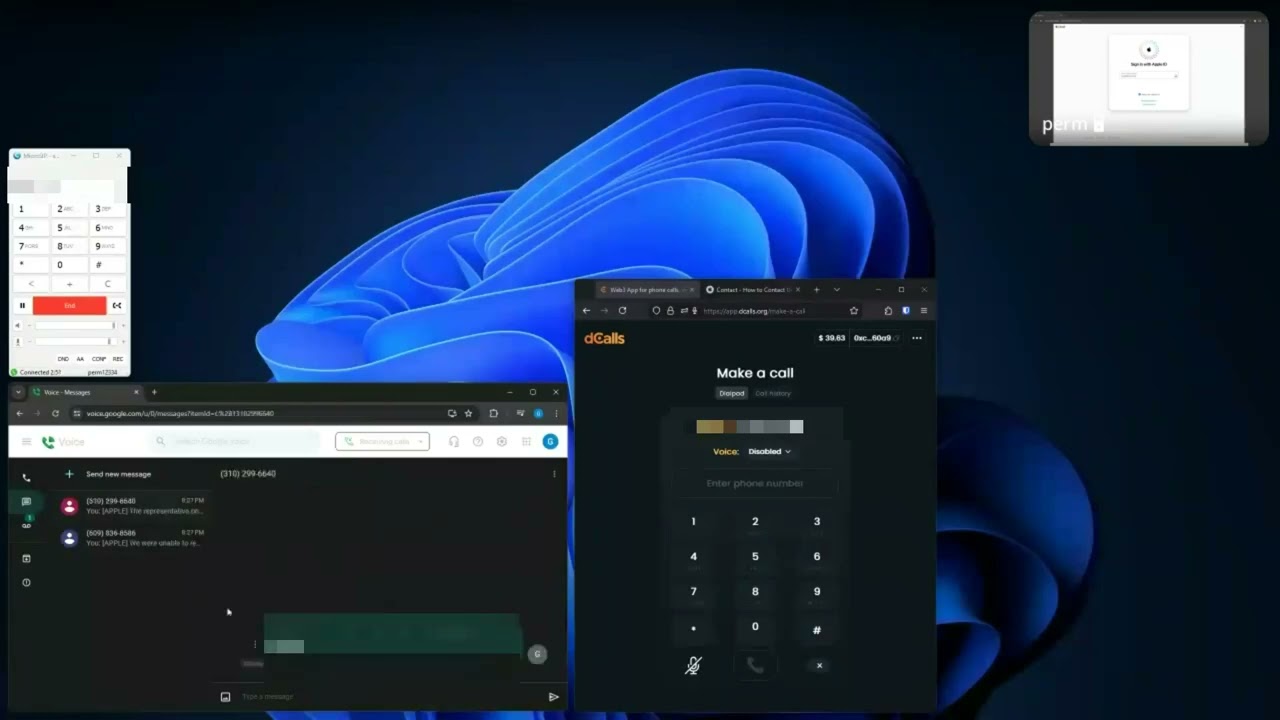

Die Gruppe betreibt dies arbeitsteilig, koordinieren sich über Discord mit Screen Stream, so dass eine Person das Telefonat führen kann, während andere Personen dann im Hintergrund die abgephishten Zugangsdaten anwendet.

Und weil die Zusammensetzung dieser Gruppen dabei recht flüchtig ist - im Wesentlichen läuft es so lange gut, bis einer die anderen bestiehlt - haben wir hier mal tatsächlich ein Screen Recording der ganzen Aktion auf Youtube.

Ansonsten haben die Leute Social Engineering Handbücher, je nachdem ob es sich um Apple, Microsoft, Plattformen für Cryptowährungen oder sonst was handelt, beinhalten diese Handbücher dann auch Taktiken wie man gen Ende, nachdem der Zugang kompromittiert ist, die angerufene Person auch noch ein paar Minuten an der Strippe halten kann während im Hintergrund alles ausgeräumt oder kopiert wird.

Merkmal dieser professionellen Gruppe ist dabei das Spoofing von Telefonnummern gegenüber dem Diensteanbieter (in diesem Beispiel hier Apple) um über deren Telefonservice vorzugeben der Angerufene zu sein, und dann über das Servicemenü tatsächlich von Apple stammende Notifications auf den Geräten zu erzeugen, von denen der Anrufer so tut als wäre das durch ihn oder sie in der Rolle des Service-Mitarbeiters initiiert worden.

Ein Großteil der Interaktion ist dann auch harmlos - bis zum Schluss dann der aufgebaut Rapport gegenüber dem angerufenem für den eigentlichen Scam genutzt wird, beispielsweise in dem man aufgefordert wird das Bearbeitsungs-Ticket für diesen Anruf auf einer Webseite zu schließen. Das ist dann der Moment wo - wenn man skeptisch geblieben ist - eine Fake-Seite präsentiert wird und man seine Zugangsdaten und eventuelle 2FA-Token eingeben soll.

Was lernen wir daraus? Im Westen nichts Neues - es ist fundamental immer noch der alte Betrug, über den wir seit Jahren reden, nur technisch aufwändiger gestaltet um das Opfer in den Headspace zu bringen das alles hier sei schon authentisch.